Содержание

Изменение записей Service Principal Name (SPN) для MSA и gMSA

Управление записями Service Principal Name (SPN), используемыми в работе протокола Kerberos в домене Active Directory для учётных записей Managed Service Account (MSA) и Group Managed Service Account (gMSA) поддерживается в автоматическом режиме ограниченным набором сервисов. Например, служба экземпляра SQL Server самостоятельно умеет регистрировать в Active Directory нужные SPN в свойствах учётной записи, от имени которой выполняется экземпляр. Однако для этого необходимо выдать учётной записи права на управление собственным атрибутом servicePrincipalName. Как выдать такие права мы уже рассматривали ранее в заметке SQL Server и динамическая регистрация SPN (Service Principal Name)

Управление записями Service Principal Name (SPN), используемыми в работе протокола Kerberos в домене Active Directory для учётных записей Managed Service Account (MSA) и Group Managed Service Account (gMSA) поддерживается в автоматическом режиме ограниченным набором сервисов. Например, служба экземпляра SQL Server самостоятельно умеет регистрировать в Active Directory нужные SPN в свойствах учётной записи, от имени которой выполняется экземпляр. Однако для этого необходимо выдать учётной записи права на управление собственным атрибутом servicePrincipalName. Как выдать такие права мы уже рассматривали ранее в заметке SQL Server и динамическая регистрация SPN (Service Principal Name)

Для ручного управления SPN-записями учётных записей MSA/gMSA, как и прочих учётных записей в домене, требуются права уровня Domain Administrator.

Создавать, изменять и удалять SPN записи для MSA/gMSA можно разными способами:

-

С помощью утилиты setspn. Пример использования этой утилиты рассматривался ранее.

-

С помощью прямой правки атрибута servicePrincipalName в графических оснастках ADDS, например в консоли Active Directory Users and Computers (ADUC).

-

С помощью PowerShell. Примеры использования, рассмотрим далее.

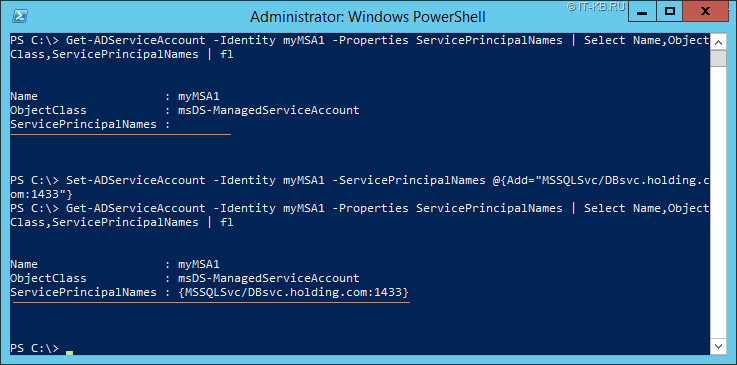

Проверка SPN

Проверить то, какие SPN записи имеются у учётной записи MSA/gMSA можем следующим образом:

Get-ADServiceAccount -Identity myMSA1 -Properties ServicePrincipalNames ` | Select Name,ObjectClass,ServicePrincipalNames | Format-List

Добавление SPN

Добавить новую SPN-запись к уже имеющимся в свойствах учтённой записи MSA/gMSA можно следующим образом:

Set-ADServiceAccount - Identity myMSA1 ` -ServicePrincipalNames @{Add="<запись SPN>"}

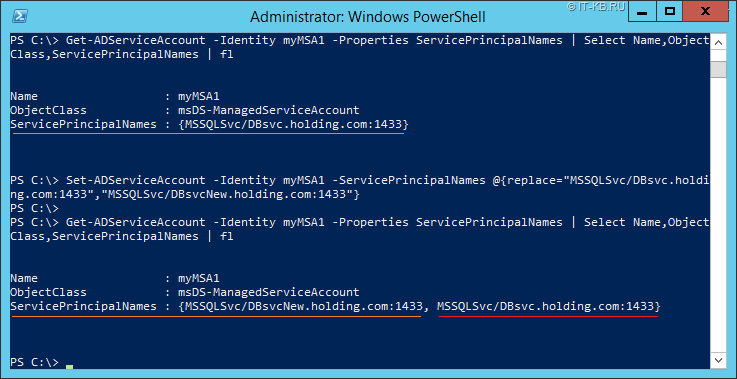

Изменение SPN

Изменить какую-либо из уже существующих SPN-записей можно командой вида:

Set-ADServiceAccount -Identity myMSA1 ` -ServicePrincipalNames @{Replace="<старая запись SPN>","<новая запись SPN>"}

Однако следует учесть, что практика использования командлета Set-ADServiceAccount на Windows Server 2012 R2 показывает, что на самом деле вместо замены SPN происходит добавление дополнительного SPN.

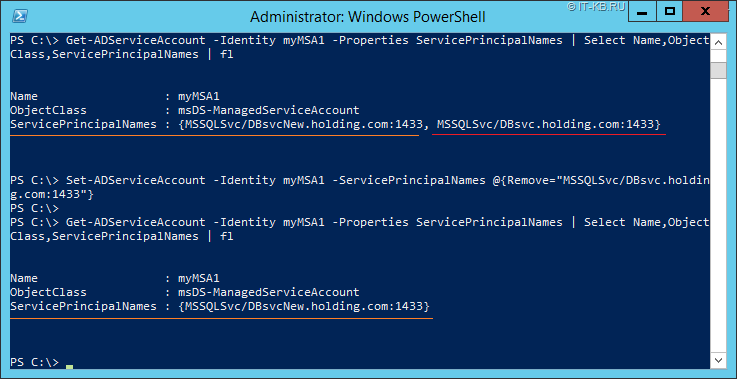

Удаление SPN

Удалить ненужную SPN-запись можно командой вида:

Set-ADServiceAccount -Identity myMSA1 ` -ServicePrincipalNames @{Remove="<удаляемая запись SPN>"}

Проверено на следующих конфигурациях:

| Версия ОС |

|---|

| Windows Server 2012 R2 Standard EN (6.3.9600) |

Автор первичной редакции:

Автор первичной редакции:

Алексей Максимов

Время публикации: 30.10.2018 17:23